Creíamos que las VPN eran inexpugnables. Acabamos de descubrir que los hackers pueden espiarlas

Un nuevo ataque llamado “TunnelVision” permite enrutar tráfico fuera de una conexión VPN cifrada. Aprovechando dicho sistema los ciberatacantes no solo pueden espiar el tráfico de esa conexión, sino que además se mantiene la apariencia de que la conexión VPN sigue siendo segura cuando no lo es.

Este nuevo e importante problema de seguridad ha sido descubierto por la empresa de ciberseguridad Leviathan Security. Sus responsables explican que el ciberataque aprovecha la llamada “opción 121” del protocolo DHCP que nuestros routers utilizan para asignar direcciones IP de forma dinámica en una red de área local.

Para lograr su objetivo, los atacantes crean un servidor DHCP clandestino que es el que altera las tablas de enrutado para que todo el tráfico VPN se envía directamente a donde quieren, y nunca llega a usar el túnel cifrado y seguro de la VPN legítima.

Los investigadores de Leviathan Security indican en una actualización de su informe cómo el problema ya se había detectado en 2015, pero no fue tomado demasiado en cuenta y es ahora, con las VPN más populares que nunca, cuando quieren destacar este tipo de vulnerabilidad. Según ellos, lleva disponible desde 2002, pero no hay casos conocidos de que haya sido explotado.

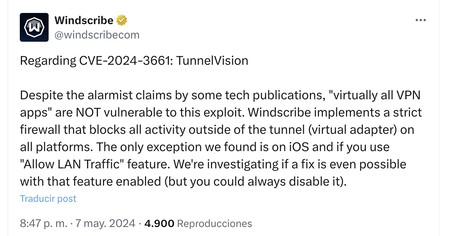

Leviathan ha informado a muchos de los proveedores de VPN afectados, además de a organizaciones como CISA y EFF que ayudarán a difundir el problema para hacerlo más visible. El anuncio público de la vulnerabilidad (CVE-2024-3661) ha sido realizado junto a una prueba de concepto de un exploit que demuestra cómo se puede llevar a cabo un ataque de estas características.

¿Estoy en peligro?

Los responsables del estudio explican que el problema se preseenta en redes controladas por un atacante o en las que ese atacante puede estar infiltrado. Las redes Wi-Fi públicas en bares, restaurantes, hoteles o aeropuertos son por ejemplo potenciales escenarios en los que un atacante puede aprovechar esta vulnerabilidad.

En esos casos las VPNs pueden estar expuestas porque muchas de ellas son susceptibles a la manipulación del enrutado y también tienen activados los servicios DHCP por defecto. Aún así, explican, para que el ataque funcione un usuario debe conectarse a ese servidor DHCP clandestino antes de hacerlo al servidor legítimo de la red.

Windows, macOS, Linux e iOS están afectados por el problema, pero curiosamente los dispositivos móviles Android están a salvo por una sencilla razón: la opción 121 no está soportada en este sistema operativo, algo que pone a salvo a móviles o tabletas basadas en Android.

Como explicaba un usuario en un comentario en Ars Technica, el problema afecta a VPNs usadas para anonimizar tráfico de internet o para saltarse las barreras geográficas (geofencing) de los servicios de streaming. Las VPNs usadas para acceder a máquinas remotas en internet, asegura, no deberían estar afectadas por TunnelVision.

Así, “si utilizas una VPN para conectarte a tu red doméstica y acceder a

máquinas dentro de tu LAN que no están directamente expuestas a Internet, esto no te afectará en absoluto. Sólo afecta a las configuraciones VPN que redirigen

todo el tráfico de Internet a través de la VPN”.

Se espera que los proveedores VPN actualicen sus clientes en esos sistemas operativos para implementar mecanismos que se aseguren de utilizar servidores DHCP legítimos o que incluyan controles de seguridad adicionales. Proveedores como Express VPN aseguran que este problema tiene un impacto “mínimo” entre sus usuarios, y lo mismo explicaban responsables de Windscribe o Mullvad.

Mientras, conviene que los usuarios no se conecten a redes no fiables. Hay algunas medidas adicionales avanzadas —como establecer reglas especiales en los firewalls— que pueden tomar los usuarios para tratar de mitigar el problema, y los expertos de Leviathan las detallan en su estudio.

En Xataka | ¿Qué es una conexión VPN, para qué sirve y qué ventajas tiene?